2023年2月24日、中国のサイバースペース管理局( Cyberspace Administration of China :CAC )の個人情報の国境を越えた移転のための標準契約に関する措置 (以下、 “措置” ) (中国語)でのみ利用可能)、テンプレート契約を含む(以下、 “標準契約” )対策に付随した最終バージョンをリリースした。この措置は2023年6月1日に発効するが、企業が活動を遵守するための時間を確保するために、6か月の猶予期間が適用される。(注1)

この問題の解説に入る前に中国は過去5年間、社会のデジタル化を非常に速いペースで進めているとみられる。ビッグデータの時代には、データは中国の国際企業と国内企業の戦略的資産となっており、これはビジネス企業・組織にとって機会とコンプライアンスの両方の課題を提示している。

本ブログは、まず中国のサイバーセキュリティ法、データセキュリティ法、個人情報保護法等データ保護とサイバーセキュリティに関する中国の包括的な法制度等を概観したうえで中国の国境を越えたデータ転送メカニズ等を解説する。

Ⅰ.データ保護とサイバーセキュリティに関する中国の包括的な法制度等を概観

1.中国の個人データ保護とサイバーセキュリティに関する中国の包括的な法制度

(1)中国個人情報保護法(中华人民共和国个人信息保护法)」が正式に可決成立し、同法は2021年8月20日公布され、2021年11月1日に施行 筆者の解説(その1),(その2), (その3完))

(2)サイバーセキュリティ法(中国ネット安全法:中华人民共和国网络安全法:CSL)

(3)データセキュリティ法(データ安全保障法:中华人民共和国数据安全法(DSL)(2021年6月10日公布、2021年9月1日施行)

(4)中国の民法典(中华人民共和国民法典:2020年5月28日公布、2021年1月1日施行)公式英訳は、個人情報を定義しており、その中では、サイバーセキュリティ法における個人情報の定義とほぼ同様の内容が定められている。

(5)国家安全法(中华人民共和国国家安全法)(2015年7月1日公布、同日施行)は、2015年改正を経て公布、施行された。

(6)反テロリズム法(中华人民共和国反恐怖主义法)(2015年12月27日公布、2018年4月27日改正、同日施行) 解説

(7)国家情報(諜報)法(中华人 民共和国国家情报法) 2017年6月27日公布、2018年4月27日改正、同日施行)は、国の情報(諜報)業務を強化し保障し、国の安全と利益を保護することを目的としている(同法1条)。国の情報(諜報)活動は全体的な国家安全観を堅持し、国の重大な政策決定のために参考となる情報を提供し、国の安全に危害を及ぼすリスクの防止と解消のために情報(諜報)のサポートを提供し、国の政権・主権の統一、領土保全、人民の福祉、経済社会の持続可能な発展と国のその他の重大な利益を守るとされている。解説

(8)暗号法(中华人民共和国密码法) 2019年10月26日公布、2020年1月1日施行)は、暗号の応用と管理を規範化し、暗号事業の発展を促進し、ネットワークと情報の安全を保障し、国の安全と社会公共の利益を守り、公民、法人とその他の組織の合法的権益を保護することを目的としている(同法1条)(注2)

2.2022年6月以降、中国のデータ規制当局は、国境を越えたデータ転送メカニズムの実装に関する詳細とガイダンスを提供するために、一連の幅広い法律と規制を発行した。中国からデータを転送するために現在利用可能なメカニズムは次のとおりである。

以下で、重要事項を中心に「ReedSmith LLPレポート」および「 Inside Privacyレポート」を仮訳する。

中国のサイバーセキュリティ法、データセキュリティ法、個人情報保護法は、データ保護とサイバーセキュリティに関する中国の包括的な法制度を構成し、同時にデータ保持のローカリゼーションと国境を越えた個人データ転送に関する特定の要件を提供している。

2022年6月以降、中国のデータ規制当局は、国境を越えたデータ転送メカニズムの実装に関する詳細とガイダンスを提供するために、一連の幅広い法律と規制を発行した。中国からデータを転送するために現在利用可能なメカニズムは次のとおりである。

①セキュリティ認証(Security certification)

②中国版標準契約条項(China standard contractual clauses (SCCs) )

③中国のサイバースペース管理局( CAC )のセキュリティ評価(Cyberspace Administration of China (CAC): security assessment)

本解説は、上記の3つのアプローチの概要を説明し、さまざまなアプリケーションシナリオを比較し、企業が実際的な観点から検討すべきコンプライアンス・アクションについて説明する。

(1)サイバースペース管理局(CAC)のセキュリティ評価(CAC security assessment)

CACは、2022年7月7日に国境を越えたデータ転送のセキュリティ評価のための措置(セキュリティ評価措置)と国境を越えたデータ転送のセキュリティ評価の申請に関するガイドライン(第1版: 2022年8月31日のセキュリティ評価ガイドライン)を発行。どちらも2022年9月1日に発効した。セキュリティ評価対策とセキュリティ評価ガイドラインによると、以下の状況のいずれかで国境を越えたデータ転送を行うには、CACのセキュリティの評価が必要である。

①重要なデータの国境を越えた転送

②重要な情報インフラストラクチャによる個人データの国境を越えた転送( CII )オペレーター

③100万人以上の個人データを処理するデータ・輸出者による国境を越えた転送

④合計でみて、前年の1月1日以降に発生した100,000人を超える個人データまたは10,000人を超える個人の機密個人データの転送

⑤中国の法律および規則に従ってセキュリティ評価を必要とするその他の状況の場合

実際には、セキュリティ評価の目的で、次の問題を考慮する必要がある。

(1)重要なデータ

「重要なデータ」とは、改ざん、破壊、漏洩、または違法に取得または使用された場合に、中国の国家安全保障、経済活動、社会の安定、公衆衛生または公共の安全を危険にさらす可能性のあるデータと定義されている。 重要なデータを特定するための一般的な原則は、業界固有、部門固有、または地域固有であることが期待されており、業界の規制当局および地方自治体によってさらに詳しく説明される。

(2) Critical Information Infrastructure (CII)

CII は、公共通信および情報サービス、エネルギー、運輸、節水、金融、公共サービス、電子政府、国防、科学技術、および産業の分野における「重要なネットワーク設備および情報システム」と定義されている。 損傷、機能の喪失、またはデータの漏えいにより、国家の安全、国家経済および国民の生活、または公共の利益が重大な危険にさらされる可能性があるものをいう。

実際には、業界規制当局からCIIオペレーターとして通知されていない事業体の場合、CIIとして認識されない可能性が非常に高い。ただし、CIIの定義の変更に遅れずに対応し、現在の状況について業界規制当局と随時連絡を取る必要がある。

中国の規制当局は重要なデータとCIIの決定に関する規制を最終決定中であり、最終版は近い将来発行される可能性が高いことに注意されたい。

(3)国際データ転送

セキュリティ評価ガイドラインでは、中国からの国際データ転送に次のシナリオが含まれていることを明確にしている。

①企業は、中国での日常業務中にデータを収集または生成し、データを保存するか、海外に転送する。

②中国国外の外国企業は、中国での日常業務中に収集または生成され、中国でローカルに保存されたデータへのリモート・ アクセス (表示、ダウンロード、取得、およびエクスポートが可能であることを含む) を持っている。

③CACが随時裁量で決定したその他のデータの国際的な転送。

実際には、多国籍企業は、中国の子会社が中国で収集または生成されたデータへのアクセスを共有、転送、または許可する共有ITシステムまたはアプリケーションを実行することがよくある。これは、上記のシナリオのいずれかに該当する場合、必須のセキュリティ評価の対象となる国境を越えたデータ転送として扱われる。

(4 )ドキュメント化、プロセス、タイムライン

セキュリティ評価プロセスを開始するために、中国のデータ輸出業者は外国のデータ受信者と協力して、自己評価レポートを含む大量の必要なドキュメントを準備する必要がある。 国境を越えたデータ転送契約、申請書、およびその他の補足情報に関し、セキュリティ評価対策およびセキュリティ評価ガイドラインでCACによって設定された特定の要件に応じる。

CACのセキュリティ評価には約60営業日かかるが、これは複雑なケースではさらに延長される場合がある。データ輸出者(data exporter)(注3)に通知される可能性のある結果は次のとおりある。 (ⅰ)CAC評価は適用されなかった, (ⅱ )評価結果が渡され、データ転送が許可された、( ⅲ )CAC評価が交付されず、データ転送が許可されなかった。

なお、データ輸出者がCACのセキュリティ評価の結果に満足していない場合、データ輸出者はレビューを申請する権利があり、その結果は最終的なものになる。

CACのセキュリティ評価は2年間有効である。データ輸出者は、2年間の有効期限が切れたとき、またはデータセキュリティに影響を与える変更があった場合に、新しい評価を提出する必要がある, データ保持期間の延長、外国のデータ受信者の管理の変更、宛先国のデータ法と慣行の大きな変更、不可抗力など新たな調査が求められる。

以前のセキュリティ評価の下で新しい規則を完全に遵守できなかった場合は、2023年3月1日までに修正する必要がある。

Ⅱ.中国版SCC(Standard Contractual Clause:標準契約条項)

2022年6月30日、CACは個人情報の国境を越えた転送に関する標準契約の第一次草案(ドラフト1.0 SCC規則)を発行し、それにより待望の中国版SCCの条件を発表した。SCC規則案では、次の条件がすべて満たされている場合、データ移送先はSCCメカニズムを介して個人データを海外に転送できる。

①データ移送先はCIIオペレーターではないこと。

②100万人を超える個人の個人データは処理されていないこと。

③前年の1月1日以降、10万人を超える個人の個人データを国境を越えて転送することはないこと。

④前年の1月1日以降、10,000人を超える個人の機密個人データを国境を越えて転送することはないこと。

上記のすべての基準が満たされている場合にのみ、データ輸出者はSCCオプションを選択できる。それ以外の場合は、前記のCACのセキュリティ評価(security assessment)を行う必要がある。

中国のSCCは、EUの一般データ保護規則( GDPR )の下でSCCといくつかの類似点を共有している。ただし、GDPR のさまざまなモジュール(つまり管理者から管理者への移転(C-C), 管理者から処理者への移転( C-P), (他の管理者の)処理者から(再)処理者への移転(P-P) および処理者から管理者への移転( P-C))とは異なり, 中国のSCCは、当事者の役割に基づいてシナリオを区別しない。中国のSCCは、以下を含む特定の要件も課す。

中国の法律は国境を越えたデータ契約の準拠法であり、当事者は中国の裁判所での訴訟または中国の仲裁裁判所または1958年のニューヨーク条約の締結国の仲裁手続きのみを選択できる。

個人データ保護影響評価レポートと署名されたSCCは、SCCが発効してから10営業日以内にCACに提出する必要がある。 ただし、SCCが発効したり、中国を拠点とするデータ輸出者が個人データを海外に転送したりするために、CACに提出する必要はない。ただし、適用されるルールに従ってファイルを提出しなかった場合、国境を越えたデータ転送が停止する可能性があることは注目に値する。

Ⅲ.セキュリティ認証(Security certification)

2022年6月24日、中国は個人データの国境を越えた転送に関するセキュリティ認証ガイドライン(セキュリティ認証ガイドラインVer.1)を発行した。(注4)これは、全国的な標準ガイドラインとして機能する。セキュリティ認証ガイドラインは、中国の個人情報保護法の域外適用に基づく、中国外での個人データのグループ内国境を越えた転送および個人データの処理に適用される。中国に拠点を置く事業体、または中国の外国のデータ管理者の指定された代表者は、セキュリティ認証を申請し、対応する責任を負うことができる。

セキュリティ認証ガイドラインは、GDPR の第 47 条に基づくBCR(Binding Corporate Rules:拘束的企業準則) と類似している。 セキュリティ認証ガイドラインまたは BCR に基づくセキュリティ認証は、同じ企業グループ内の関係するすべてのメンバーに適用され、遵守されなければならない国境を越えたデータ転送のメカニズムの 1 つである。

セキュリティ認定ガイドラインには、セキュリティ認定に適用される基本原則と要件が組み込まれている, 個人データの国境を越えた転送のコンテキストで、セキュリティ認証を実行するための基礎として、およびデータ管理者のコンプライアンスガイダンスとして機能する。

セキュリティ認証には、国境を越えたデータ転送の処理の主要な条件をカバーするための法的拘束力のある強制可能な合意も必要である。拘束力のある合意に加えて、関連するデータ・コントローラーとデータ・プロセッサーは、データ保護部門を設立し、データ保護担当者を任命する必要がある, データ保護影響評価を適切に実施し、データ管理者と海外のデータ受信者が個人データの国境を越えた転送に準拠しなければならないルールを策定する 。これらのルールはGDPRの BCR(Binding Corporate Rules:拘束的企業準則)に似ているが、中国の独自の特徴がある。例えば、 BCRルールは、問題の第三国の識別をカバーする必要はないが、セキュリティ認証ガイドラインでは、そのような情報の開示が必要である。

セキュリティ認証ガイドラインでは、認証の手順はまだ詳しく説明されていない。認証取得方法の詳細は近い将来提供される予定である。

Ⅳ.3つのメカニズムと選択するメカニズムの比較

①セキュリティ認証(Security certification)

②中国標準契約条項(China standard contractual clauses (SCCs) )

③中国のサイバースペース管理局( CAC )のセキュリティ評価(Cyberspace Administration of China (CAC) security assessment)

この3つのメカニズムは、中国の現在の国境を越えたデータ転送体制の重要な部分である。

必要なシナリオのいずれかが満たされた場合、セキュリティ評価は必須である。たとえば、多国籍企業がCIIオペレーターである場合、または重要なデータを中国から転送する場合は、セキュリティ評価が唯一のオプションになる。セキュリティ評価が完了するまでに最大60営業日またはそれ以上かかる場合があり、3つの結果が生じる可能性があり、意図したデータ転送に不確実性をもたらす可能性がある。一方、合格すると、セキュリティ評価は2年間有効になるため、有効である間、同じ海外の受信者への複数のデータ転送をカバーできる。

GDPRに基づくBCR(Binding Corporate Rules)の中国での同等物として、セキュリティ認証は中国に所在するデータ輸出業者によるグループ内転送に適用される。合格すると、セキュリティ認定は同じ企業グループ内の関係するすべてのメンバーに適用される。ただし、セキュリティ認証の実装に関する詳細なガイダンスでは、より明確にする必要がある場合がある。

SCC規則案はまだ確定されていない。中国のSCC制度は、契約条件の予測可能性と時間/コスト効率が高いため、明確な利点があると予想される。ただし、中国のSCC条件は、強制的なセキュリティ評価がトリガーされない場合にのみ適用される。さらに、中国のSCCは中国の法律に準拠しており、所定の時間内にCACに提出する必要がある。中国のSCCと既存のSCCの違いに対処することは、海外の受信者にとって困難な場合がある。

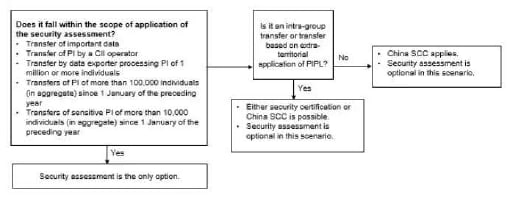

次の図は、さまざまなシナリオに適用可能な国境を越えたデータ転送メカニズムを示している。

ReedSmith LLP blog 「中国の国境を越えたデータ転送メカニズムと実際のステップ」から抜粋

Ⅴ.実務的な持ち帰り事項

新しい国際データ転送メカニズムが導入された今、企業・組織は国境を越えたデータ転送を促進するために適切なコンプライアンス・アクションを実行することを強く勧める。各多国籍企業のコンプライアンス要件はケースバイケースで異なる場合があるが、以下の要件は一般的な参照として役立つはずである。

(1)国境を越えたデータ転送がセキュリティ評価の適用範囲内にあるかどうかを評価するための自己評価、国境を越えたデータ転送への最良のアプローチの評価, 国際データ転送の全体的かつ調整された手順を確立し、国境を越えたデータ転送契約や自己評価レポートなど、規定された方法で関連文書を準備する。

(2)中国関連のデータ インベントリ(注5)とデータ アクティビティをデータ マッピングして、中国での事業活動によって収集または生成されたデータの性質、カテゴリ、および量を理解し、中国の子会社から中国国外の本社/関連会社にデータが転送されているかどうかを確認する。 中国で収集されたデータが海外に保存または転送されていない場合でも、中国で収集されたデータへのリモートアクセスが海外の本社/関連会社に許可されているかどうか確認する。

(3)データ輸出者のデータ・セキュリティ管理機能の評価、およびデータ・プライバシーとサイバーセキュリティ法の遵守とそのギャップが特定された場合、できるだけ早く是正措置を講じる必要がある。一部の改善策には時間がかかる場合がある。たとえば、中国のマルチレベル保護スキームに基づくテストとファイリングには数か月かかる可能性があり、リスク軽減のために事前に計画する必要がある。

(4)必要に応じて、中国で資格のあるデータ保護責任者(Data Protection Officer:DPO )を任命する。適格なDPOを持つことは、データセキュリティ管理システムを最適化し、CACとの通信を容易にして非準拠リスクを軽減するのに役立つ。

(5)中国の立法および執行の進展を注意深く監視し、それに応じてデータ関連の文書を更新する。

(6)データコンプライアンス戦略とデータセキュリティシステムの確立に関連して、専門的な法的および技術的サポートを求める。

Ⅵ.中国は個人情報の国境を越えた移転に関する標準契約を完成

2023.2.24 Inside Privacy「中国は個人情報の国境を越えた移転に関する標準契約を完成させる」を抄訳する。なお、前述した内容と一部重複するが、これまでの検討経緯、比較点など重要な改訂もあり、あえて記載した。

2023年2月24日、中国のサイバースペース管理局( Cyberspace Administration of China :CAC )の個人情報の国境を越えた移転のための標準契約に関する措置 ( 个人信息出境标准合同办法、以下“措置”という ) (中国語でのみ利用可能 ここ)、テンプレート契約を含む( 以下、“標準契約” )対策に付随した最終バージョンをリリースした。 この措置は2023年6月1日に発効するが、企業が活動を遵守するための時間を確保するために、6か月の猶予期間が適用される。

措置の最終化は、中国の国境を越えたデータ転送フレームワークの確立におけるもう1つの重要な前進を示している。 3つの合法的な転送メカニズムすべてにルールを実装し, 中国は、国境を越えた移転活動がより厳しく規制され、非遵守のために執行措置が発生する可能性が高い新しい段階に入っているようである。

(1)中国の国境を越えた個人データの移転メカニズムの背景

中国の個人情報保護法( “PIPL” )(注6)は、中国で事業を展開している組織が個人情報を中国から転送するために依存する可能性がある3つの法的メカニズムを示している。

( 1 )は、CACが管理するセキュリティ評価を受ける。 ( 2 )は、中国国外の受信者と標準契約を結びます。または( 3 )は、CACが承認した専門組織から証明書を取得する。 これらの3つのメカニズムはすべて、PIPLに基づいて個人情報を処理する組織が利用できるが、“重要なデータを転送する組織”、または重要な情報インフラストラクチャとして指定されているメカニズム( “CII” )オペレーター、またはその他の方法で個人情報の特定のしきい値ボリュームを処理または転送している場合は、CACが管理するセキュリティ評価を申請する必要がある。

これまでのところ、さまざまなセクターの多くの企業がCAC (にセキュリティ評価申請を提出しており、そのような提出の6か月の 猶予期間は2023年3月1日に終了する), CACは提出されたアプリケーションのレビューを開始した。 対照的に、CAC認定機関から認定を取得しようとする企業の例は報告されていない。これは、これが実際にどのように機能するかについてルールがまだ進化しているためである。

標準契約を実装するルールが完成し, セキュリティ評価申請を提出する必要がない企業は、標準契約を採用するか、国境を越えた送金の認証を取得するかを決定する必要がある。

(2) 個人情報の国境を越えた移転のための標準契約に関する措置 ( “措置” )第一次ドラフトと最終バージョンとの比較

詳細レベルでは、措置の最終バージョンと標準契約は2022年6月に公開された第一次ドラフトバージョンと密接に連携しているが、次のような注目すべき変更がある。

①企業がCACが管理するセキュリティ評価を単に“分離”国境を越えた転送で回避できないため、転送される個人情報の総量が法定のしきい値に達しないことを強調する(措置, 第4条)

②国境を越えたデータ転送契約が標準契約から逸脱しないことを要求する草案の言語を強化する。 第一次草案バージョンでは、譲渡契約に含める必要があるコア条件のみが指定されていたが, 現在、実質的な逸脱は許可されておらず、CACのみが必要に応じて標準契約を調整する権利を持っていると明記されている。当事者が契約に条件を追加することは可能であるが、そのような条件は、標準契約(措置、第6条)の条件と矛盾してはならない。

そして、企業が新しい譲渡契約–を補足、改訂、または締結する必要がある2つのシナリオを指定している。つまり、次の場合:( 1 )目的、タイプ、範囲, 転送された個人情報の機密性またはその他の主要な側面が変更される。または( 2 )個人情報保護を管理する法律または規制は、転送受信者が所在する管轄区域で変更される。 さらに、このような転送の変更が発生した場合、事業者は新しいデータ保護影響評価(new data protection impact assessment :DPIA )を完了する必要がある、CAC ( 措置、第8条 )に再提出する。

テンプレートの標準契約に関しては、最終条件に対するいくつかの注目すべき変更には以下が含まれる。

①中国国外の個人情報の受信者に、個人情報処理活動に関する中国当局からの要求に対応するよう要求する(標準契約、第2.7条);

②中国国外の個人情報の受信者に、転送された個人を開示するために所在する管轄の当局から要求を受け取った場合、直ちにデータ輸出者に情報を通知するよう要求する 。(標準契約、第4.6条)

③第一次ドラフト版から、海外の受信者が不合理または面倒な要求を行った場合にデータ主体に請求する可能性があることを規定する条項を削除する。

最後に、CACが企業の移転活動またはセキュリティ・インシデントに関連する主要なリスクを発見した場合、その措置は, “召喚”会社に、その行為を修正し、リスクを排除するように依頼することができる(措置、第11条)。

PIPLに基づく3つの転送メカニズムすべての最終化に伴い、国境を越えた転送ルールから生じる強制措置が徐々に開始されることを期待される。 また、企業はこれらの規制要件に対処するために、今後数か月以内にプライバシー・コンプライアンス・プログラムを慎重に調整する必要がある。

********************************************************************************::

(注1) GDPR新SCC最終版公表について(概要と全訳)参照

(注1-2)中国の関係法に関し、国立国会図書館が都度解説を行っている。ただし、気になるのはリンクがほとんどエラーとなる点である。最新情報でリンクし直すべきであろう。

(注2) 暗号法(中华人民共和国密码法)(2019年10月26日公布、2020年1月1日施行)の全訳

(注3) データ輸出者とは、規制管轄区域に所在する管理者、または規制管轄区域内に所在する処理者が、管理者に代わって個人データを処理することを意味し、管理者が所在する規制管轄外に個人データを転送するものをいう (処理者または第三者処理業者を介するかどうかにかかわらず)。

(注4) 2022 年 12 月 16 日、国家情報セキュリティ標準化技術委員会 (NISSTC) は、サイバーセキュリティ標準実践ガイド – 個人情報のクロスボーダー処理のためのセキュリティ認証仕様 V2.0 (网络安全标准实践指南—个人信息跨境处理活动安全认证规范(V2.0-202212)「セキュリティ認証仕様」) をリリースした。セキュリティ認証仕様は、個人情報(PI)の国境を越えた処理における企業および海外の個人情報(PI)受信者の基本原則と個人情報(PI)保護基準、および個人情報(PI)対象者の権利と利益の保護について概説している。

また、セキュリティ認証仕様は、認証機関が PI 処理者の国境を越えた処理活動の認証を実行するための基礎を提供し、PI 処理者が PI の国境を越えた処理活動を規制するための参照を提供する。

この解説記事の目的上、「PI 処理者」とは、中国で被験者の PI を処理する企業、組織、または個人を指す。解説から抜粋(以下、略す)。

(注5) データインベントリは、データマップとも呼ばれ、企業のすべての洞察を詳述した情報源である。データインベントリのポイントは、従業員がすばやく参照できるようにアクセスできる一元化されたデータベースを確立することである。適切なデータインベントリは、情報の収集だけでなく、ストレージの場所と分析についても詳細に説明できる。(Any Connector解説から抜粋)

(注6) 中国個人情報保護法(中华人民共和国个人信息保护法;Personal Information Protection Law:PIPL)2021年8月、中華人民共和国の最高立法機関である全国人民代表大会の常任委員会は、2021年11月1日からこの法律を施行することを議決した。

公式英語訳(全国人民代表大会サイト)

***********************************************

Copyright © 2006-2023 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce materials available at this site for your own personal use and for non-commercial distribution.

コメント

コメントを投稿