12月14日に筆者の手元に米国のサイバー犯罪専門サイト“KrebsonSecurity”からFBIが管理する情報共有パートナーシップを構築するための運営プログラムである会員が8万人以上の“InfraGard”がハッカー被害にあった旨のニュースが届いた。

最近、わが国の一般メディアでもサイバー犯罪問題が出ない日はないといえる。この問題の先進国である米国の話だけに興味深く読んだ。同時に基幹インフラにかかる重要人物の個人情報を販売するサイバー犯罪は今後ますます増加するとともに、一方で法執行に機関が協働しての犯罪クループの撲滅作戦もEuropolや主要国警察等が積極的に行っている。

本ブログは、これら最新動向を改めて整理する。

なお、“InfraGard”問題はワシントン・ポストでも取り上げられている。

1.“KrebsonSecurity”blog記事の概要(仮訳)

米国連邦捜査局(FBI)が民間部門とのサイバーおよび物理的脅威情報共有パートナーシップを構築するための運営プログラムである“InfraGard”は、今週、80,000人以上のメンバーの連絡先情報のデータベースが英語のサイバー犯罪フォーラム“Breached(別名: BreachForums))”(注1)で売りに出された。一方、この問題につき責任を持つハッカーは、FBI自体によって精査された金融業界のCEO等の身元を想定した新しいアカウントを使用して、オンラインの“InfraGard”ポータルを介して“InfraGard”メンバーと直接通信している。

2022年12月10日、比較的新しいサイバー犯罪フォーラム“Breached”は、数万人のInfraGardメンバーの名前と連絡先情報を含むInfraGardのユーザーデータベースという爆弾の新しい販売スレッド(注2)を特集した。

FBI等の“InfraGard”プログラムは、飲料水や電力会社、通信・金融サービス会社、運輸・製造会社、医療提供者、原子力エネルギー会社など、国の重要なインフラのほとんどを管理する企業で、サイバーセキュリティと物理的セキュリティの両方に関わる民間部門の役割を担う主要人物の精査された” Who's Who “であると想定されている。

FBIのInfraGard概要説明(ファクトシート)は、「InfraGardは、重要なインフラストラクチャの所有者、オペレーター、および利害関係者をFBIと結び付けて、セキュリティの脅威とリスクに関する教育、ネットワーキング、および情報共有を提供します」と書いている。

KrebsOnSecurityは、ハッカーのハンドルネーム(注3)「USDoD」を使用し、アバターが米国国防総省の印章である侵害されたフォーラムメンバーであるInfraGardデータベースの売り手に連絡を取り、USDoDのインフラガード販売スレッドに行き着いた。下図参照。

USDoDは、InfraGardメンバーシップが付与される可能性が高い会社の最高経営責任者の名前、社会保障番号、生年月日、およびその他の個人情報を使用して新しいアカウントを申請することにより、FBIのInfraGardシステムにアクセスできるようになったと述べた。

問題となるCEO(現在、ほとんどのアメリカ人の信用力に直接影響を与える米国の大手金融会社の責任者)は、コメントの要請に応じなかった。

USDoDはKrebsOnSecurityに対し、偽の申請書は11月にCEOの名前で提出され、申請書には彼らが管理する連絡先の電子メールアドレスだけでなく、CEOの実際の携帯電話番号も含まれていると語った。

USDoDは「あなたが登録するとき、彼らは承認されるのに少なくとも3ヶ月かかることができる。私は承認されることを期待されていなかった」と語った。

しかし、USDoDは、12月初旬にCEOの名前の電子メールアドレスに、申請が承認されたという返信を受け取ったと述べた(以下、編集されたスクリーンショットを参照)。

FBIのInfraGardシステムではデフォルトでは多要素認証が必要であるが、ユーザーはSMSまたは電子メールでワンタイム・コードを受信することも選択できる。

「もしそれが電話だけだったら、さらに悪い状況に陥るであろう。それは、なりすましている人の電話を使用したからである」とUSDoDは述べた。

USDoDによると、InfraGardのユーザーデータは、InfraGardメンバーが相互に接続して通信するのに役立つWebサイトのいくつかの主要コンポーネントに組み込まれているアプリケーション・プログラミング・インターフェイス(API)を介して簡単に利用できるようになっている。

USDoDは、InfraGardメンバーシップが承認された後、友人にPythonでスクリプトをコーディングしてそのAPIを照会し、利用可能なすべてのInfraGardユーザーデータを取得するように依頼したと述べた。

USDoDは「InfraGardは、著名人のためのソーシャルメディア・インテリジェンス・ハブであり、彼らは物事を議論するためのフォーラムさえ持っていた」と述べている。

KrebsOnSecurityは、詐欺師のInfraGardアカウントを分離するのに役立つ可能性のあるいくつかのスクリーン・ショットやその他のデータをFBIと共有したが、FBIはこの話についてコメントすることを拒否した。

12月13日の夕方の公開時点でInfraGardにアクセスできることを証明するために、USDoDはInfraGardのメッセージングシステムを介して、データベース販売スレッドのティーザーとして最初に公開されたInfraGardメンバーに直接メモを送信した。

米国の大手テクノロジー企業のセキュリティ責任者であるInfraGardのメンバーは、USDoDのメッセージの受信を確認したが、この話については匿名を希望した。

USDoDは、InfraGardデータベース全体で50,000ドル(約680万円)の提示価格は、すでにセキュリティを非常に意識している人々のかなり基本的なリストであることを考えると、少し高い可能性があることを認めた。また、ユーザーアカウントの約半分だけが電子メールアドレスを含み、社会保障番号や生年月日などの他のデータベースフィールドのほとんどは完全に空であった。

「誰かがその価格を支払うとは思わないが、私が望む価格を[交渉]するには、もう少し高く[価格]を付ける必要がある」と彼らは説明した。

InfraGardでの侵入によって公開されたデータは最小限である可能性があるが、ユーザーデータは侵入者にとって真の最終ゲームではなかった可能性がある。

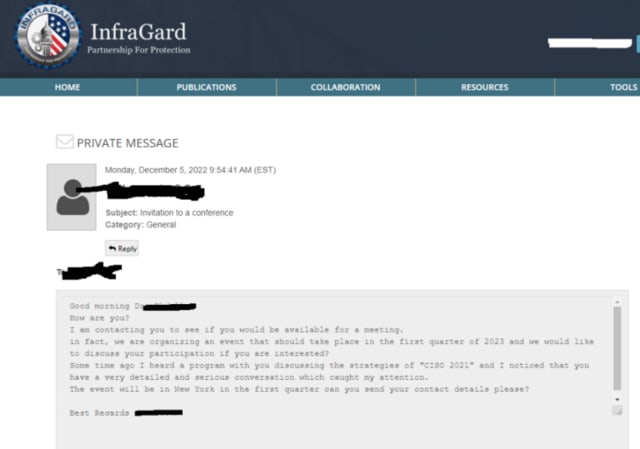

USDoDは、詐欺師のアカウントが、InfraGuardメッセージング・ポータルを使用してCEOとして他の幹部にダイレクトメッセージを送信し終えるのに十分な長さで続くことを望んでいると述べた。USDoDは、そのようなメッセージの1つであると主張したものから、次の編集されたスクリーンショットを共有したが、それに関する追加のコンテキストは提供しなかった。

USDoDが共有したスクリーンショットで、FBIのInfraGuardシステムのメッセージ・スレッドを示している。

USDoDはセールス・スレッドで、取引の保証人はサイバー犯罪フォーラム“Breached”の管理者であるポンポンプリン(pompompurin)であると述べた。フォーラム管理者のエスクロー・サービス(注4)を通じてデータベースを購入することにより、購入者になる可能性のある人は、理論的にはだまされるのを回避し、両当事者が両当事者を満足させるように取引を完了することができる。

「ポンポンプリン」は、何年もの間FBIの苦痛の種であった。彼らにより侵害されたフォーラムは、2022年4月に米国司法省によって閉鎖された非常によく似た英語のサイバー犯罪フォーラムである” RaidForums”の2番目の化身であると広く見なされている。FBIによる捜査侵入の前に、RaidForumsは、世界最大のデータ侵害のいくつかで盗まれた100億を超える消費者記録データへのアクセスを販売した。

2021年11月、KrebsOnSecurityは、ポンポムプリンが州および地方の法執行当局と情報を共有するように設計されたFBIオンラインポータルの脆弱性をどのように悪用したか、およびそのアクセスを使用して、すべてFBIの電子メールとインターネットアドレスから送信された何千ものデマ電子メールメッセージを爆破した方法を詳しく説明12/14(33)した。

2.Washington Post記事の仮訳

前述1.との重複を極力避け、仮訳した。

ハッカーは金融機関の CEO を装って InfraGard のオンライン ポータルへのアクセスを取得した、と彼らは独立したサイバーセキュリティ ジャーナリストの Brian Krebs に語った。 彼らは審査プロセスが驚くほど緩いと語った。

FBI はコメントを控えた。 Brian Krebs氏は、FBIが虚偽のアカウントの可能性を認識しており、問題を調査しているとFBIに伝えたと報告した。

InfraGard のメンバーシップは、Who's Who の真に重要なインフラストラクチャである。 これには、金融業務等ビジネスリーダー、IT 専門家、軍隊、州および地方の法執行機関、政府関係者が含まれ、配電網や輸送から、ヘルスケア、パイプライン、原子炉、防衛産業、ダム、水道施設に至るまで、あらゆるものの安全性を監視している。 1996 年に設立された FBI の最大の官民パートナーシップであり、すべてのFBI現地事務所と提携しているローカル ・アライアンスもある。 FBI と国土安全保障省(DHS)からの脅威に関する勧告を定期的に共有し、厳選された内部関係者向けの非公開のソーシャル メディア・ サイトとして機能してきた。

そのデータベースには、何万人もの InfraGard ユーザーの名前、所属、連絡先情報が含まれている。 Brian Krebs氏は12月13日にその個人情報の盗難に事実を最初に関係先に報告した。

BreachForums サイトで USDoD というユーザー名でアクセスしているこのハッカーは、フォーラムのメンバーのわずか 47,000 人 (半数強) の記録に一意の電子メールが含まれているとサイトで述べている。 またハッカーは、データには社会保障番号も生年月日も含まれていないと投稿した。つまり、その情報用のフィールドに項目はデータベースには在していたが、InfraGard のセキュリティ意識の高いユーザーはそれら欄を空白のままにしていたのである。

3..2022年4月12 日Europolリリース「違法なサイバー犯罪フォーラム「RaidForums」の閉鎖および容疑者2名を逮捕」

Europolのリリース文を仮訳する。

Europolは、米国、英国、スウェーデン、ポルトガル、ルーマニアの独立した調査を支援するためにEuropolによって調整された複雑な法執行努力である「TOURNIQUET作戦(Operation TOURNIQUET)」の結果として閉鎖され、そのインフラストラクチャが押収された。同時にフォーラムの管理者と彼の共犯者2人も逮捕された。

2015年に立ち上げられたRaidForums(注1)は、50万人以上のユーザーのコミュニティを持つ世界最大のハッキングフォーラムの1つと見なされていた。この個人情報販売市場は、さまざまな業界の多くの米国企業に属する注目を集めるデータベース・リークへのアクセスを販売することで名を馳せていた。これらには、数百万のクレジットカードの情報、銀行口座番号とルーティング情報、およびオンラインアカウントにアクセスするために必要なユーザー名とパスワードが含まれていた。

・スウェーデン:スウェーデン警察

・ルーマニア:国家警察

・ポルトガル:司法警察

・ドイツ:連邦刑事警察局(Bundeskriminalamt)

・米国:米国シークレットサービス(USSS)、連邦捜査局(FBI)、内国歳入庁犯罪捜査局(IRS-CI)

・イギリス:国家犯罪対策庁(NCA)

・Europol::欧州サイバー犯罪センター(EC3)、合同サイバー犯罪対策タスクフォース(J-CAT)

*******************************************************************

(注1) 2022年9月12日KE LA の脅威インテリジェンス・アナリストであるヤエル キション(Yael Kishon)「誕生から6カ月、BreachedはRaidForumsの後継となりえたのか?」から抜粋する。

人気を博したサイバー犯罪フォーラム「RaidForums」が差押えの末に閉鎖されたことを受け、2022年3月14日、英語話者の集う新たなフォーラム「Breached(別名BreachForums)」が誕生した。サイバー脅威アクター(threat actor)「pompompurin」がRaidForumsの代わりとして立ち上げたこのフォーラムは、RaidForumsと同じデザインで構成されており、大規模なデータベースのリーク情報やログイン資格情報、アダルトコンテンツ、ハッキングツールなどを提供する場となっている。・・・

なお、KE LAはサイバー犯罪社会を専門とするKELAのモニタリング及び分析業務は、高度に洗練された脅威アクターたちの活動を浮き彫りにしてその謎を解き明かし、世界中の企業や組織、政府機関等に貢献している。Tel Aviv, Israel、New York, US、Tokyo, Japan、London, UK、 Singaporeaに事務所を置く。

(注2) 電子掲示板やメーリングリストにおける、ひとつの話題や議題についての投稿の集まりをいう。

(注3) ハンドルネームはプライバシーを守りつつ個人を簡単に識別する手段として、電子掲示板(BBS)、チャット、オンラインゲーム、SNSなどのコミュニティサイトで定着している。本名を公開することに抵抗がない人でも、カジュアルで親しみやすい印象を与えるハンドルネームで日常的な活動を行う例は多い。(IT用語辞典)

(注4) 取引保全(エスクロー)サービスとは、物品などの売買に際し、信頼の置ける「中立的な第三者」が契約当事者の間に入り、代金決済等取引の安全性を確保するサービスである。(用語解説から抜粋)

***********************************************************************

Copyright © 2006-2022 芦田勝(Masaru Ashida).All Rights Reserved.You may reproduce material available at this site for your own personal use and for non-commercial distribution.

コメント

コメントを投稿